Cyber-Security mit ICT-Security Audits

Der Report mit dem Sicherheitsstatus benennt detailiert die vorhandenen Stärken und Schwächen der IKT-Infrastruktur und ermöglicht den gezielten Einsatz von Ressourcen zum Erhalt und zur Verbesserung der IKT-Sicherheit.

Unternehmen und Organisationen überprüfen auf wirtschaftliche Weise ihre Cyber Security Strategie auf Basis eines etablierten Minimalstandards. Alle Branchen, Kommunen, Stadtwerke, Spitäler, Wasserwerke und Gasversorger. Ideal auch für KMU's.

Ganzheitliche Sicht bei ICT-Security Audits

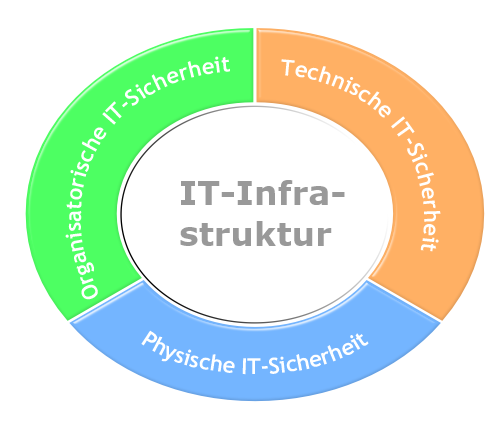

Organisatorische, technische und physische Sicherheitsaspekte können gleichzeitig oder schwerpunktmässig bei der Bewertung der aktuellen Sicherheitslage berücksichtigt werden. Technische Sicherheit oder physische Sicherheit ergibt nur in Kombination mit organisatorischer Sicherheit einen Sinn. Menschliche Verhaltensweisen sind der kritische Faktor.

Die Server sind performant ausgelegt (Stärke = techn. IKT-Sicherheit), aber der Serverraum im Keller läuft mit Wasser voll, als das Rückstauventil zur Kanalisation bei einem Starkregen unter den Wassermassen versagt (Schwäche = phys. IKT-Sicherheit).

Die Festplatten der Notebooks sind als Schutz gegen Datendiebstahl generell verschlüsselt ( Stärke = techn. IKT-Sicherheit), aber der Entwicklungsleiter verliert auf einer Geschäftsreise seinen USB-Stick mit wichtigen Geschäftsinformationen zu einer neuen Produktentwicklung (Schwäche = org. IKT-Sicherheit).

EISA-Projekt ist ein Best-Practice Verfahren zur Durchführung von ICT-Security Audits zwecks Erreichung des IKT-Minimalstandards auf Basis IT-Grundschutz.

Bestellung eines ICT-Security Audits

- Auf Wunsch erstellen wir Ihnen ein passgenaues schriftliches Angebot.

- Bei der weiteren Ausgestaltung der Inhalte und Leistungen stimmen wir uns gegenseitig ab.